もう10年近くワードプレスを運営していますが、恥ずかしながらセキュリティプラグイン「CloudSecure WP Security」を最近知りました。

なんと入れてから2日目にコードインジェクションの攻撃をブロックしてくれた、そんな話です。

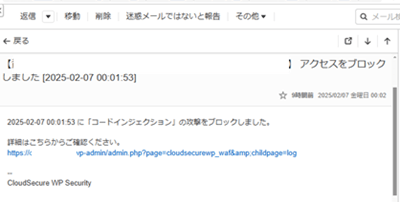

メールで攻撃を防いだことを通知してくれた

朝届きました。下のような文面です。

【×××当該サイト名×××】 アクセスをブロックしました [2025-02-07 00:01:53]

8時間前2025/02/07 金曜日 00:02

2025-02-07 00:01:53 に「コードインジェクション」の攻撃をブロックしました。詳細はこちらからご確認ください。

(ログインアドレス)

—

CloudSecure WP Security

いや凄いなと。と、同時に今まで攻撃にさらされていたと思うと怖いです。

他にも防いでくれる

このセキュリティプラグイン「CloudSecure WP Security」ですが、無料ながら複数の設定が可能です。私の場合は下の設定を行いました。

【有効】ログイン無効化

【有効】ログインURL変更

【有効】管理画面アクセス制限

【有効】ユーザー名漏えい防止

【有効】XML-RPC無効化

【有効】REST API 無効化

【有効】シンプルWAF

当該サイトはXServerで運営しており、XServerでも「国外アクセス制限強化」とかセキュリティ対策に力を入れています。

今回のプラグインとあわせて、2重のセキュリティ対策が可能となり安心しています。

(スポンサードリンク)

コードインジェクション攻撃とは?

コードインジェクション攻撃とは、アプリケーションの脆弱性を悪用し、攻撃者が不正なコードを挿入・実行させる手法です。

これにより、システムの制御を奪われたり、データの窃取や改ざんが行われる危険性があります。

ワードプレスは脆弱性の塊(かたまり)ですからね。セキュリティ対策はしっかりと。

主なコードインジェクションの種類

コードインジェクションといっても複数あります。下の例が代表的です。

SQLインジェクション

データベースに対する不正なSQLクエリを挿入し、情報の取得や改ざんを行う攻撃手法。

コマンドインジェクション

システムのコマンドラインに不正なコマンドを挿入し、システムの制御を奪う攻撃手法。

クロスサイトスクリプティング(XSS)

ウェブページに不正なスクリプトを埋め込み、ユーザーのブラウザ上で実行させる攻撃手法。

コードインジェクションの主な原因と被害例

主な原因として下のものがあります。

- 入力値の検証不足

- 不適切なエスケープ処理

- ユーザー入力を直接コードとして実行する設計

そして一番の関心事である被害例は次のようなもの。

- データベースからの機密情報の漏洩

- ウェブサイトの改ざん

- システムのクラッシュやサービス停止

個人的には改ざんが怖いです。しかも同じサーバーに複数のワードプレスを入れているので、感染も怖いです。

そして効果的な防止策とは?

防止策として、下の方法がありますが、やはり今回のプラグイン「CloudSecure WP Security」が簡単です。

- 入力値の検証 ユーザーからの入力を適切に検証し、不正なデータを排除します。

- エスケープ処理 特殊文字を適切にエスケープし、コードとして解釈されないようにします。

- パラメータ化クエリの使用 SQLクエリをパラメータ化し、動的なSQL生成を避けます。

- 動的コード実行の回避 eval()やexec()などの動的コード実行関数の使用を避けます。

- セキュリティツールの導入 静的コード解析ツールやWebアプリケーションファイアウォール(WAF)を活用し、脆弱性を早期に検出・修正します。

【まとめ】このプラグインの感想

思った以上に高評価です。防止策は複数ありますが、このプラグインひとつでコードインジェクション攻撃のリスクを大幅に低減できる、これは魅力的です。

なお、ワードプレスに複数のプラグインを入れている場合は、バッティングによる不具合も想定されます。その時は、「CloudSecure WP Security」の機能をひとつづつ消して、不具合が解消されるまで様子を見るといいです。

新規プラグインを入れる場合は、バックアップも忘れずに。